Сетевой доступ без границ. Часть 2

Комплексный подход к сфере безопасности в сетевой инфраструктуре исключает такие явления, как несанкционированный доступ к коммерческой информации, похищение данных, взлом сети или устройств. Обустраивая сетевой доступ без границ в компании, нужно в первую очередь задумываться о решении задач в области безопасности всей IT-инфраструктуры.

При обеспечении защиты сетевого доступа без границ ставятся следующие задачи:

1. Безопасность приложений во время совместной работы

В компаниях все больше внедряются решения для организации беспроводной видео- и аудиосвязи. Также используется ПО для удаленного управления компьютерами. Внедряемая архитектура по защите сетевого доступа должна исключить несанкционированный доступ третьих лиц к информации, которая передается в режиме совместной работы.

2. Защита данных в режиме SaaS (программное обеспечение как услуга)

Все больше компаний переходит на формат работы, при котором вендор разрабатывает ПО, частично им управляет и обновляет, параллельно предоставляя доступ к пользованию для сотрудников. В рамках этой модели компании платят фактически за аренду ПО, не переплачивая его полную лицензионную стоимость. Но это же повышает риски внешнего взлома данных, чего нужно избежать при помощи используемой IT-архитектуры в сетевом доступе без границ.

3. Защита персональных устройств сотрудников

В организации корпоративной работы все большую роль выполняют личные мобильные и компьютерные устройства персонала. Через ноутбуки, смартфоны, ПК и планшеты сотрудники общаются в закрытых чатах, авторизуются в рабочей почте, вводят коммерческие пароли и многое другое. Для этого в организации сетевого доступа без границ используется специальная архитектура, позволяющая защитить не только офисные устройства, но и личные девайсы сотрудников от несанкционированного доступа и возможного похищения информации.

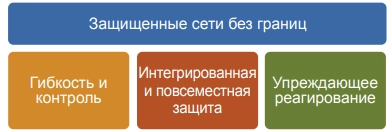

Новая модель сетевого доступа без границ с высоким уровнем безопасности

При построении новой модели сетевого доступа без границ с высоким уровнем безопасности учитываются следующие критерии:

- Гибкость и контроль

- Возможность упреждающего реагирования

- Интегрированность

Гибкость подразумевает принцип работы всей системы защиты, которая способна распространяться на все подключаемые устройства и базы данных. Интегрированность основана на применении гибридных решений, решений на хостинге, модели SaaS/PaaS/LaaS в разных форм-факторах для того, чтобы обеспечить круглосуточную защиту данных на серверах и устройствах сотрудников. В модели упреждающего реагирования формируется возможность быстрого определения источника угрозы и ее предотвращения. Например, система будет оповещать о попытках взлома корпоративного аккаунта или об авторизации со стороннего IP-адреса. Подобные возможности реализуемы даже в небольших офисах, не говоря уже про крупные компании с современной IT-инфраструктурой.

Существует несколько базовых решений для обеспечения безопасного сетевого доступа без границ. Среди них персонализация доступа к сети и базам данных, идентификация пользователей с ACL (Access Control List), внедрение меток групп безопасности, создание защищенных VLAN (Virtual Local Area Network). В некоторых решениях используются защищенные виртуальные ЦОД по модели IaaS с контролем доступа.

В целом, безопасное сетевое решение строится на принципе понимания, кто имеет доступ к сети, с каких устройств, с какого места (SSID/коммутатор и их месторасположение), в какое время и как (VPN, беспроводная связь, проводное подключение). Вендоры предлагают сегодня актуальные решения по внедрению IT-архитектуры, которая обеспечивает безопасность корпоративной сети без границ. То есть архитектура идентифицирует все атрибуты политики безопасности (указанные выше критерии) и реализует выбранный сценарий. Например, блокирует несанкционированный доступ или оповещает системного администратора.

Такие интеллектуальные решения для безопасносного доступа к сети позволяют внедрить инновационные бизнес-модели и создать новые условия для работы малых, средний и крупных компаний.