Docker vs LXC: сравнение технологий контейнеризации

В мире IT-технологий редко встретишь споры настолько жаркие, как дискуссии о выборе платформы контейнеризации. С одной стороны — Docker, который буквально взорвал индустрию и сделал контейнеры массовой технологией. С другой — LXC, технология, которая существовала задолго до Docker и продолжает развиваться, предлагая альтернативный взгляд на контейнеризацию.

Выбор между этими технологиями часто превращается в религиозную войну между сторонниками "простоты и удобства" против приверженцев "гибкости и контроля". Но действительно ли эти подходы настолько взаимоисключающие? Или каждый из них имеет свою нишу, где проявляет максимальную эффективность?

Вопрос docker vs lxc не имеет однозначного ответа, потому что эти технологии решают похожие задачи принципиально разными способами. Docker фокусируется на приложениях и их переносимости, LXC — на системных контейнерах и максимальном приближении к виртуальным машинам. Понимание этих различий критически важно для принятия обоснованного решения.

Особенно актуален этот выбор при построении инфраструктуры, где контейнеры дополняют или заменяют традиционную виртуализацию. Современный сервер виртуализации рабочих мест может эффективно работать с обеими технологиями, но оптимальная конфигурация зависит от специфики задач.

Философские различия подходов

Прежде чем погружаться в технические детали, важно понять фундаментальные различия в философии Docker и LXC. Эти различия определяют не только архитектурные решения, но и весь опыт работы с технологиями.

Docker: контейнеры как упаковка приложений

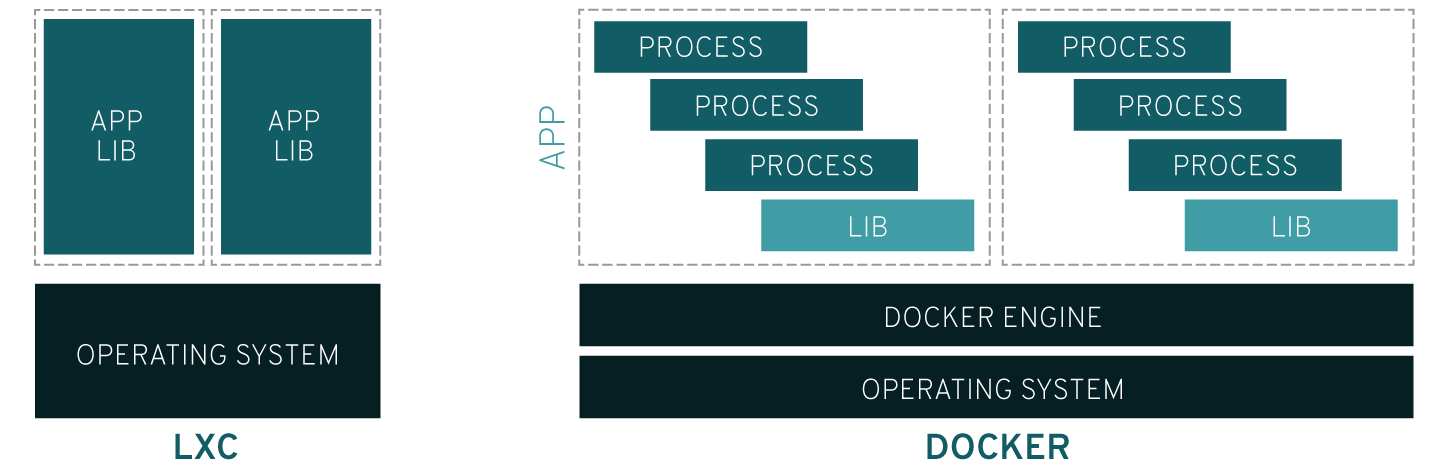

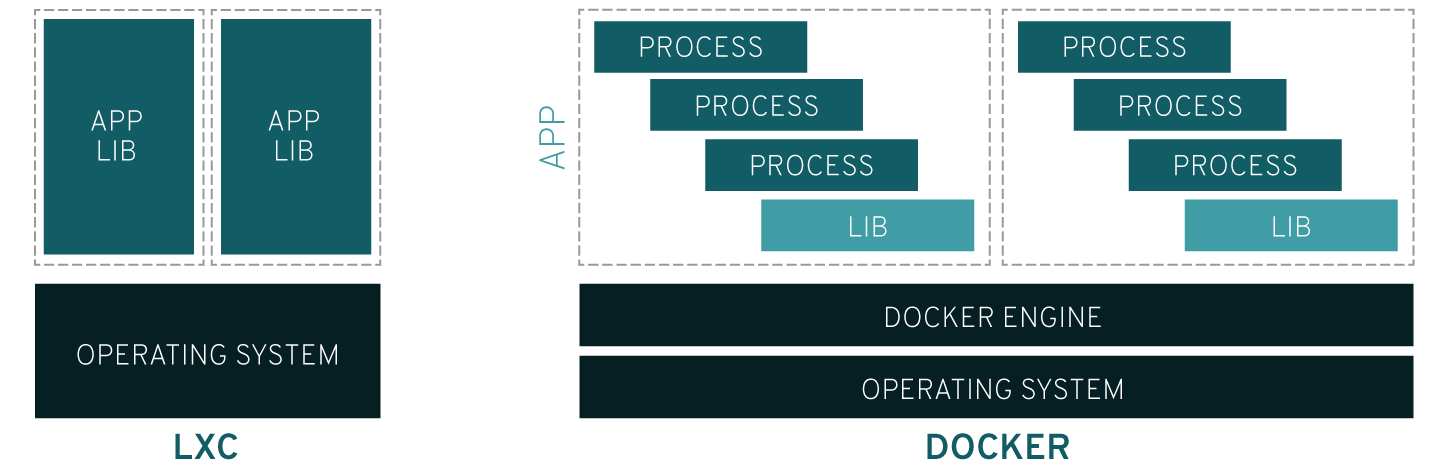

Docker радикально переосмыслил концепцию контейнеров, сместив фокус с изоляции операционных систем на упаковку и доставку приложений. В мире Docker контейнер — это не мини-сервер, а способ упаковать приложение со всеми его зависимостями в переносимый артефакт.

Эта философия проявляется в каждом аспекте Docker. Образы строятся слоями, где каждый слой представляет отдельное изменение в файловой системе. Dockerfile описывает процесс сборки декларативно, позволяя воспроизвести образ в любой среде. Контейнеры по умолчанию неизменяемы — изменения не сохраняются после остановки.

Принцип "один процесс — один контейнер" кардинально отличается от традиционного подхода к серверам. Вместо монолитного сервера с множеством служб Docker предлагает композицию небольших специализированных контейнеров, каждый из которых решает конкретную задачу.

LXC: системные контейнеры как альтернатива виртуализации

LXC (Linux Containers) придерживается более традиционного взгляда на контейнеризацию. Здесь контейнер — это полноценная изолированная среда выполнения, максимально приближенная к виртуальной машине, но работающая на уровне операционной системы.

Философия LXC строится вокруг идеи "системного контейнера" — среды, в которой может работать полноценная операционная система со всеми ее службами. Это позволяет переносить существующие приложения в контейнеры с минимальными изменениями архитектуры.

Долгосрочное состояние в LXC контейнерах — норма, а не исключение. Контейнеры могут обновляться, настраиваться и модифицироваться как обычные серверы. Это упрощает операционную модель для команд, привыкших к традиционной системной администрации.

Архитектурные особенности Docker

Docker построен как многослойная архитектура, где каждый компонент выполняет специфическую роль в жизненном цикле контейнеров.

Движок Docker и среда выполнения

В основе Docker лежит демон, который управляет всеми аспектами жизненного цикла контейнеров. Движок Docker обрабатывает API-запросы, управляет образами, создает и останавливает контейнеры, настраивает сеть и хранилище.

Containerd — низкоуровневая среда выполнения, которая фактически запускает контейнеры. Она абстрагирует Docker от конкретной реализации контейнерной среды выполнения, обеспечивая совместимость с различными отраслевыми стандартами.

runc — совместимая с OCI среда выполнения, которая непосредственно взаимодействует с ядром Linux для создания пространств имен, настройки групп управления и запуска процессов в изолированном окружении.

Система образов и слоев

Объединенная файловая система — ключевая технология Docker, которая позволяет эффективно управлять образами. Каждое изменение в образе создает новый слой, а финальный образ представляет собой стек этих слоев.

Механизм копирования при записи оптимизирует использование дискового пространства. Несколько контейнеров могут разделять одни и те же базовые слои, а изменения записываются только в записываемый слой конкретного контейнера.

Реестр образов обеспечивает централизованное хранение и распространение образов. Docker Hub, Amazon ECR, Harbor и другие реестры позволяют делиться образами между командами и средами.

Сетевая модель

Сетевые возможности Docker предоставляют несколько режимов работы с сетью. Мостовая сеть создает виртуальную сеть для контейнеров на одном хосте. Режим хостовой сети позволяет контейнеру использовать сетевой стек хоста напрямую. Overlay-сети обеспечивают связность контейнеров между различными хостами.

Обнаружение сервисов встроено в сетевые возможности Docker и позволяет контейнерам находить друг друга по имени без знания IP-адресов. Это критично для микросервисных архитектур, где компоненты могут динамически создаваться и уничтожаться.

Технические особенности LXC

LXC предоставляет более прямой и гибкий интерфейс к механизмам контейнеризации ядра Linux, жертвуя простотой использования ради максимального контроля.

Прямое использование возможностей ядра

LXC напрямую использует пространства имен Linux для изоляции различных аспектов системы: PID для изоляции процессов, mount для файловых систем, network для сетевых интерфейсов, user для пользователей и групп.

Группы управления (cgroups) в LXC настраиваются явно, предоставляя детальный контроль над ресурсами: время CPU, ограничения памяти, дисковый ввод-вывод, пропускную способность сети. Это позволяет создавать очень точные политики управления ресурсами.

Функции безопасности как SELinux, AppArmor, seccomp интегрируются на более глубоком уровне, позволяя создавать комплексные политики безопасности для каждого контейнера.

Система управления LXD

LXD — современная система управления LXC контейнерами, которая добавляет REST API, кластеризацию и продвинутые функции управления. LXD превращает LXC из низкоуровневой технологии в полноценную платформу контейнеризации.

Управление образами в LXD поддерживает различные форматы образов и источники: от официальных дистрибутивов Linux до пользовательских образов. Система снимков позволяет создавать точки восстановления контейнеров.

Живая миграция контейнеров между хостами в кластере LXD обеспечивает высокую доступность и гибкость в управлении ресурсами. Это особенно ценно для долгоработающих приложений, которые сложно перезапускать.

Привилегированные и непривилегированные контейнеры

LXC поддерживает как привилегированные контейнеры (запущенные от root), так и непривилегированные (запущенные от обычного пользователя с отображением UID/GID). Непривилегированные контейнеры обеспечивают лучшую безопасность, но могут иметь ограничения в функциональности.

Отображение пространства имен пользователей позволяет процессам в контейнере работать как root внутри контейнера, но соответствовать обычному пользователю на хосте. Это обеспечивает баланс между функциональностью и безопасностью.

Сравнение производительности и накладных расходов

Производительность контейнерных технологий зависит от множества факторов: типа нагрузки, конфигурации хоста, настроек контейнера.

Процессор и память

Docker добавляет несколько слоев абстракции между приложением и ядром Linux, что может влиять на производительность процессорно-интенсивных приложений. Однако для большинства реальных нагрузок эти накладные расходы незначительны.

LXC обеспечивает производительность, максимально близкую к натуральной, поскольку использует возможности ядра напрямую без дополнительных абстракций. Это может быть критично для высокопроизводительных вычислений или приложений реального времени.

Накладные расходы памяти в Docker включают затраты на демон Docker, containerd и метаданные образов. В LXC накладные расходы минимальны и связаны только с изоляцией пространств имен.

Дисковый ввод-вывод

Объединенная файловая система в Docker может создавать узкое место для приложений с интенсивной записью на диск. Каждая операция записи проходит через механизм копирования при записи, что добавляет задержку.

LXC использует обычные файловые системы или может быть настроен с различными бэкендами хранения: ZFS, Btrfs, LVM. Это обеспечивает оптимальную производительность для специфических случаев использования.

Монтирование томов в обеих технологиях позволяет обойти накладные расходы файловой системы для критически важных данных, монтируя хостовые директории или блочные устройства напрямую в контейнер.

Сетевая производительность

Сетевые возможности Docker по умолчанию используют мостовую сеть с NAT, что добавляет накладные расходы для сетевого трафика. Хостовая сеть и SR-IOV могут минимизировать эти накладные расходы.

LXC может настраиваться с различными сетевыми конфигурациями: от простого моста до прямого подключения к физическим интерфейсам. Это обеспечивает максимальную гибкость в оптимизации сетевой производительности.

Экосистема и инструменты

Богатство экосистемы часто определяет успех технологии в корпоративной среде.

Экосистема Docker

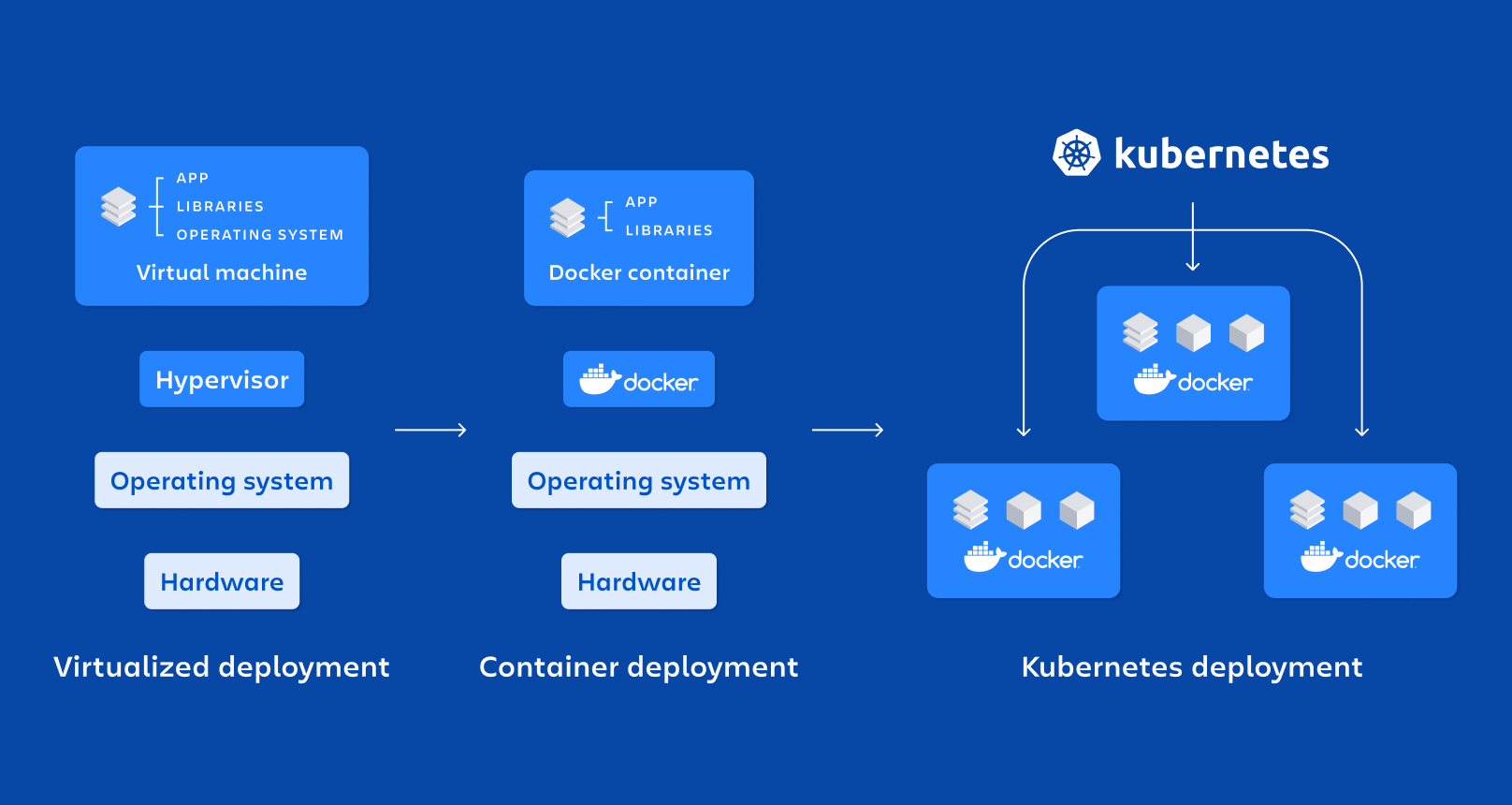

Kubernetes стал де-факто стандартом оркестрации контейнеров и первоклассно поддерживает Docker (через containerd). Это обеспечивает бесшовную интеграцию с облачно-нативной экосистемой.

Docker Compose упрощает определение и управление многоконтейнерными приложениями через декларативные YAML файлы. Это особенно удобно для сред разработки и тестирования.

Интеграция с системами непрерывной интеграции и развертывания Docker присутствует во всех основных платформах: GitLab CI, GitHub Actions, Jenkins, TeamCity. Стандартизированный рабочий процесс сборки образов упрощает автоматизированные конвейеры.

Экосистема LXC/LXD

Поддержка cloud-init в LXD обеспечивает совместимость с облачно-нативными подходами к конфигурации инфраструктуры. Это упрощает интеграцию с инструментами "Инфраструктура как код".

Провайдер Terraform для LXD позволяет управлять контейнерами через декларативную конфигурацию. Модули Ansible обеспечивают возможности автоматизации для задач управления.

Интеграция с OpenStack позволяет использовать LXD как гипервизор в облаке OpenStack, обеспечивая основанную на контейнерах альтернативу традиционным виртуальным машинам.

Мониторинг и наблюдаемость

Prometheus и Grafana имеют готовые интеграции с обеими технологиями, но метрики Docker более стандартизированы благодаря cAdvisor и встроенным API.

Логирование в Docker стандартизировано через драйверы логов, что упрощает централизацию логов. LXC требует более ручной настройки для агрегации логов.

Распределенная трассировка и решения для мониторинга производительности приложений обычно лучше интегрированы с Docker благодаря его популярности в микросервисных архитектурах.

Безопасность и изоляция

Безопасность контейнеров — комплексная тема, которая включает изоляцию процессов, управление ресурсами, контроль доступа и защиту от уязвимостей.

Модель изоляции

Docker по умолчанию запускает контейнеры с правами root внутри контейнера, но эти права ограничены системой возможностей Linux. Rootless Docker позволяет запускать демон без привилегий root, повышая безопасность.

LXC поддерживает более детальный контроль над изоляцией через прямое управление пространствами имен и группами управления. Непривилегированные контейнеры в LXC обеспечивают сильную изоляцию по умолчанию.

Профили безопасности в обеих технологиях могут ограничивать системные вызовы, доступные контейнерам. AppArmor, SELinux, seccomp интегрируются по-разному, но обеспечивают дополнительные слои защиты.

Управление уязвимостями

Сканирование образов в экосистеме Docker хорошо развито благодаря инструментам как Clair, Trivy, Snyk. Эти инструменты интегрируются в конвейеры непрерывной интеграции и развертывания для автоматического обнаружения уязвимостей.

Образы LXC обычно основаны на стандартных дистрибутивах Linux, что упрощает применение патчей безопасности через стандартные менеджеры пакетов. Однако автоматизированное сканирование менее развито.

Мониторинг безопасности времени выполнения требует разных подходов для Docker и LXC. Falco, Sysdig и похожие инструменты адаптированы под специфику каждой технологии.

Безопасность сети

Изоляция сети Docker по умолчанию обеспечивает разумную безопасность для контейнеров приложений. Пользовательские мостовые сети позволяют создавать изолированные сегменты для разных приложений.

LXC обеспечивает более гибкую настройку сети, включая возможность полной изоляции сети или прямого доступа к сетевому стеку хоста. Это позволяет реализовать сложные политики безопасности.

Использование в различных сценариях

Выбор между Docker и LXC часто определяется конкретным случаем использования и организационными требованиями.

Микросервисы и облачно-нативные приложения

Docker доминирует в архитектурах микросервисов благодаря легкости создания и управления небольшими, сфокусированными контейнерами. Инструменты экосистемы как Kubernetes, Istio, Helm оптимизированы для рабочих процессов Docker.

Подход неизменяемой инфраструктуры, где контейнеры пересоздаются вместо обновления, естественен для Docker, но требует архитектурных изменений для традиционных приложений.

Интеграция с DevOps практиками с Docker более зрелая благодаря стандартизированным рабочим процессам и обширной поддержке инструментов. Паттерны GitOps легче реализовать с образами Docker.

Унаследованные приложения и системные контейнеры

LXC лучше подходит для миграции традиционных приложений в контейнеры по принципу "поднял и перенес". Полная среда операционной системы минимизирует необходимые изменения для существующих приложений.

Рабочие нагрузки баз данных часто требуют постоянного состояния и детального контроля ресурсов, что лучше поддерживается в среде LXC. PostgreSQL, MySQL, Oracle могут работать в контейнерах LXC как на выделенных серверах.

Многопользовательские среды выигрывают от более сильных гарантий изоляции LXC. Поставщики услуг могут безопасно запускать рабочие нагрузки клиентов в отдельных контейнерах LXC на общей инфраструктуре.

Разработка и тестирование

Docker превосходит в создании воспроизводимых сред разработки. Dockerfile описывает точные зависимости и конфигурацию, обеспечивая согласованность между командами разработки.

Интеграционное тестирование с Docker Compose позволяет быстро развертывать сложные стеки приложений для целей тестирования. Этот рабочий процесс стал стандартом во многих организациях разработки.

LXC может быть полезен для тестирования приложений, которые требуют полной среды операционной системы или специфических конфигураций ядра, которые сложно воспроизвести в контейнерах Docker.

Граничные вычисления и Интернет вещей

Среды с ограниченными ресурсами могут предпочесть LXC из-за меньших накладных расходов и более прямого управления ресурсами. Граничные устройства часто выигрывают от подхода системных контейнеров.

Более крупная экосистема Docker и стандартизированные модели развертывания делают его привлекательным для платформ оркестрации на границе, несмотря на потенциальные накладные расходы производительности.

Операционные аспекты

Ежедневное управление значительно различается между средами Docker и LXC.

Резервное копирование и аварийное восстановление

Философия без состояния Docker делает резервное копирование в первую очередь касающимся реестров образов и постоянных томов. Резервное копирование состояния контейнера менее критично из-за подхода неизменяемой инфраструктуры.

Контейнеры LXC с постоянным состоянием требуют традиционных подходов к резервному копированию: снимки файловой системы, дампы баз данных, резервные копии конфигураций. LXD предоставляет встроенную функциональность снимков.

Планирование аварийного восстановления различается в зависимости от архитектуры: Docker фокусируется на быстром повторном развертывании из образов, LXC может требовать восстановления состояния контейнера на определенный момент времени.

Обновления и управление патчами

Обновления Docker обычно включают пересборку образов с последними базовыми образами и версиями приложений. Это обеспечивает согласованность, но требует хорошо спроектированных конвейеров непрерывной интеграции и развертывания.

Контейнеры LXC могут обновляться на месте с использованием стандартных менеджеров пакетов, аналогично традиционным серверам. Это знакомо, но может привести к дрейфу конфигурации между контейнерами.

Развертывания сине-зеленого типа проще с Docker из-за неизменяемых контейнеров, в то время как LXC может требовать более сложной оркестрации для обновлений без простоя.

Масштабирование и управление ресурсами

Горизонтальное масштабирование в экосистеме Docker хорошо поддерживается через автомасштабирование горизонтальных подов Kubernetes и похожие механизмы. Природа без состояния делает масштабирование простым.

Масштабирование LXC обычно включает создание дополнительных контейнеров и ручную настройку балансировки нагрузки. Встроенные механизмы масштабирования менее зрелые по сравнению с экосистемой Docker.

Выделение ресурсов в LXC более детальное из-за прямого доступа к cgroup, но требует больше ручной настройки по сравнению с абстрагированным управлением ресурсами Docker.

Экономические соображения

Выбор платформы контейнеризации имеет долгосрочные экономические последствия, которые выходят за рамки первоначальных технических предпочтений.

Стоимость лицензирования

Docker остается бесплатным для большинства случаев использования, но Docker Desktop требует коммерческих лицензий для крупных организаций. Это может повлиять на затраты разработки.

LXC полностью открытый исходный код без ограничений лицензирования. Однако коммерческая поддержка может быть менее доступной по сравнению с экосистемой Docker.

Стоимость оркестрации может варьироваться — управляемые службы Kubernetes широко доступны для Docker, в то время как для LXC может потребоваться больше самоуправляемых решений.

Операционные расходы

Экосистема инструментов Docker может снизить операционные расходы за счет автоматизации и стандартизации. Зрелые конвейеры и готовые решения уменьшают потребность в кастомной разработке.

LXC может потребовать больше специализированных знаний и кастомных инструментов, что увеличивает операционные расходы, но может обеспечить лучший контроль над производительностью и ресурсами.

Обучение персонала представляет разные вызовы — навыки Docker более востребованы на рынке, в то время как опыт LXC может быть более специализированным и дорогим.

Что же выбрать: Docker или LXC?

Сделали итоговую таблицу сравнения.

| Критерий | Выбирайте Docker | Выбирайте LXC |

|---|---|---|

| Тип приложений | Микросервисы, облачно-нативные приложения, stateless сервисы | Монолитные приложения, базы данных, legacy системы |

| Размер организации | Стартапы, средний бизнес с DevOps культурой | Крупные предприятия с традиционной IT-структурой |

| Экспертиза команды | Команды разработки, DevOps инженеры | Системные администраторы, специалисты по Linux |

| Скорость развертывания | Критична быстрая доставка и частые релизы | Важна стабильность и долгосрочная поддержка |

| Требования к ресурсам | Умеренные, можно пожертвовать эффективностью ради удобства | Высокие требования к производительности и эффективности |

| Операционная модель | Infrastructure as Code, автоматизация, GitOps | Традиционное администрирование, ручное управление |

| Изоляция и безопасность | Достаточно изоляции на уровне приложений | Требуется максимальная изоляция, мультитенантность |

| Интеграция с облаками | Гибридные и мультиоблачные развертывания | On-premise или частные облака |

| Бюджет на обучение | Готовы инвестировать в изучение новых практик | Хотите использовать существующие навыки команды |

| Экосистема инструментов | Нужна богатая экосистема готовых решений | Готовы создавать кастомные инструменты |

| Compliance требования | Стандартные требования соответствия | Строгие регуляторные требования, аудит |

| Жизненный цикл приложений | Короткий, частые обновления | Долгий, редкие обновления |