Контейнеры в production: лучшие практики для высоконагруженных сред

- Основы готовности к промышленной эксплуатации

- Проверки работоспособности и корректное завершение

- Управление ресурсами и ограничения

- Мониторинг потребления ресурсов

- Безопасность контейнерных развертываний

- Сетевые политики и изоляция

- Логирование и наблюдаемость

- Централизованное логирование

- Оркестрация и автоматическое масштабирование

- Планирование мощностей и квоты ресурсов

- Чеклист для проверки готовности контейнера к развертыванию в продакшн

Развертывание контейнеров на локальной машине разработчика и запуск их в реальной эксплуатации — две совершенно разные задачи. То, что отлично работает в среде разработки, может стать источником головной боли при работе с реальными пользователями. Высоконагруженные системы не прощают ошибок в архитектуре, и контейнеры здесь не исключение.

Многие команды попадают в ловушку "работает на моей машине" и недооценивают сложность эксплуатации контейнерных приложений в промышленных условиях. Проблемы начинаются не сразу — система может месяцами работать стабильно при низкой нагрузке, а затем внезапно рухнуть при первом серьезном всплеске трафика.

Переход на контейнеры в продакшн требует не только технических знаний, но и переосмысления подходов к развертыванию, мониторингу и масштабированию приложений. Особенно важно правильно подобрать инфраструктуру — современные контейнерные рабочие нагрузки предъявляют специфические требования к железу. Выбор серверов для виртуализации становится критически важным фактором успеха всего проекта.

Основы готовности к промышленной эксплуатации

Контейнер, готовый к эксплуатации в высоконагруженной среде, кардинально отличается от демонстрационного образа или версии для разработки. Главное отличие — предсказуемость поведения при различных сценариях нагрузки и отказов.

Минимальный базовый образ — первое правило промышленных развертываний production docker. Каждый лишний пакет в образе увеличивает поверхность атаки и время загрузки. Alpine Linux, образы без дистрибутива или пустые базы становятся предпочтительным выбором для промышленных сред. Размер итогового образа должен измеряться десятками, а не сотнями мегабайт.

Архитектура без сохранения состояния обеспечивает горизонтальную масштабируемость. Контейнеры должны быть идемпотентными — запуск нескольких экземпляров одного образа не должен приводить к конфликтам или повреждению данных. Все состояние выносится во внешние системы: базы данных, кэш, очереди сообщений.

Четкое разделение между кодом приложения и конфигурационными данными упрощает развертывание в различных средах. Параметры подключения к базам данных, ключи API и другие настройки, специфичные для окружения, передаются через переменные среды или внешние конфигурационные системы.

Проверки работоспособности и корректное завершение

Контейнеры, готовые к промышленной эксплуатации, должны уметь сообщать о своем состоянии и корректно завершать работу при получении сигналов остановки.

Проверка жизнеспособности определяет, что приложение живо и способно обрабатывать запросы. Это не просто проверка доступности порта — точка проверки должна валидировать критические зависимости приложения.

Проверка готовности определяет готовность контейнера принимать трафик. Контейнер может быть живым, но еще не готовым — например, если приложение все еще загружает кэш или устанавливает соединения с базой данных.

Плавное завершение работы гарантирует, что приложение корректно завершит обработку текущих запросов при получении сигнала завершения. Это особенно важно для веб-приложений и API — резкое завершение процесса может привести к потере данных или некорректным ответам клиентам.

Управление ресурсами и ограничения

Неконтролируемое потребление ресурсов — частая причина проблем в промышленных средах. Один "жадный" контейнер может положить весь узел кластера.

Ограничения памяти должны быть установлены для каждого контейнера на основе реального профиля потребления памяти. Но важно понимать разницу между мягкими и жесткими ограничениями. Жесткое ограничение убивает процесс при превышении, что может быть неприемлемо для критически важных сервисов.

Ограничения процессора требуют более тонкой настройки. В отличие от памяти, процессорное время может делиться между контейнерами. Троттлинг процессора может незаметно снижать производительность приложений, особенно тех, которые чувствительны к задержкам.

Дисковые операции ввода-вывода часто остаются незамеченным ресурсом, но могут стать узким местом в высоконагруженных системах. Контейнеры, активно пишущие логи или временные файлы, могут создать конкуренцию за дисковую подсистему.

Мониторинг потребления ресурсов

Промышленные среды требуют непрерывного мониторинга потребления ресурсов каждым контейнером. Метрики должны собираться не только на уровне хоста, но и на уровне отдельных пространств имен и групп контроля.

Нехватку памяти можно отслеживать через события уничтожения процессов из-за недостатка памяти и активность подкачки. Частые случаи уничтожения указывают на неправильно настроенные ограничения или утечки памяти в приложениях.

Время ожидания процессора показывает конкуренцию за процессорные ресурсы между контейнерами. Высокие значения указывают на необходимость пересмотра ограничений процессора или добавления дополнительных узлов.

Мониторинг пропускной способности сети помогает выявить контейнеры, генерирующие избыточный сетевой трафик. Это особенно важно в многопользовательских окружениях.

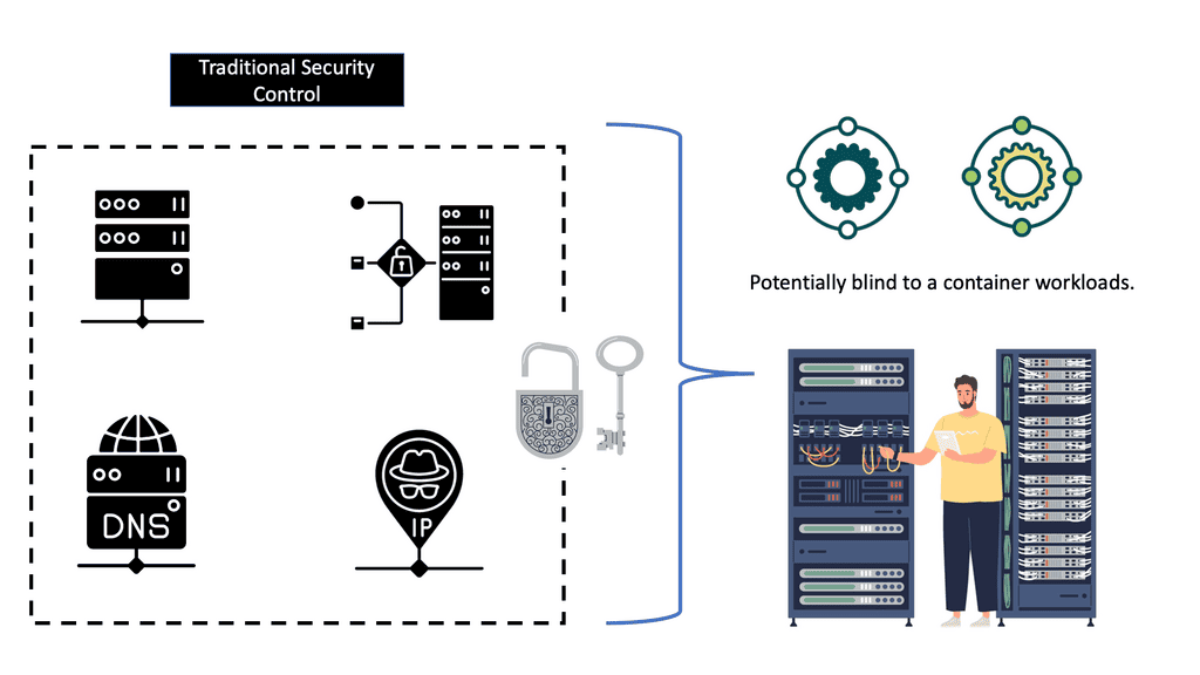

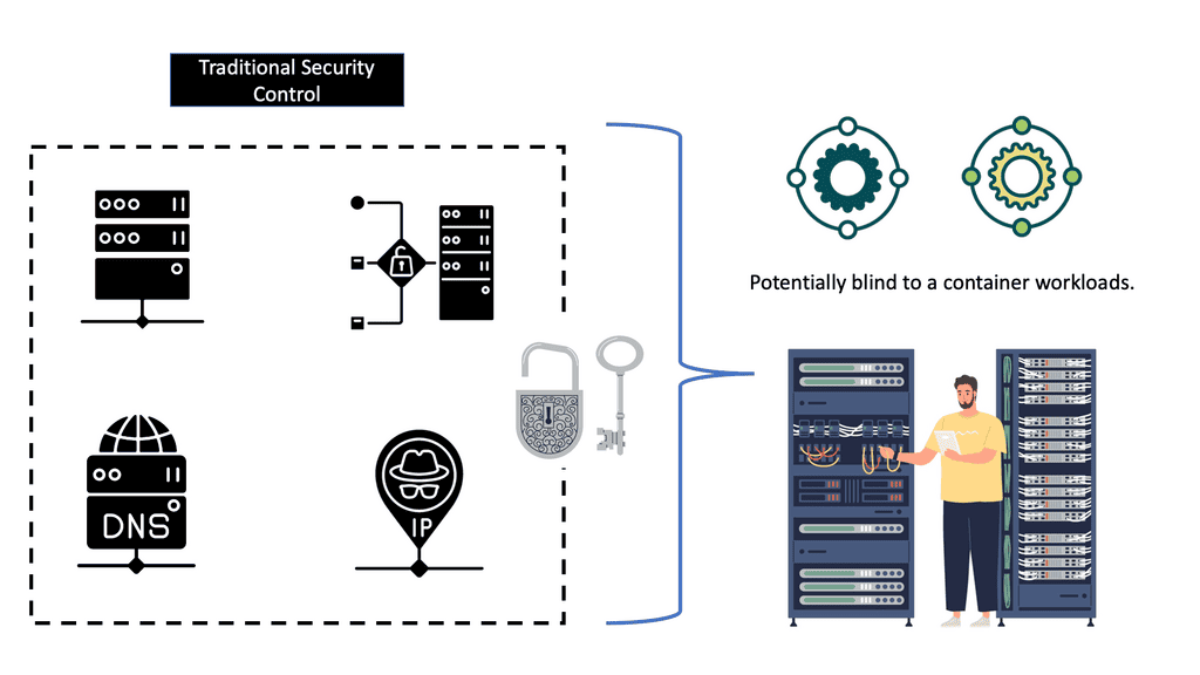

Безопасность контейнерных развертываний

Безопасность в промышленных средах — многослойная задача, требующая внимания на каждом уровне стека.

Принцип наименьших привилегий должен применяться не только к пользователям, но и к самим контейнерам. Большинство приложений не нуждаются в правах суперпользователя внутри контейнера. Создание выделенного пользователя для приложения снижает потенциальный ущерб от компрометации.

Сканирование образов на предмет известных уязвимостей должно быть интегрировано в конвейер непрерывной интеграции и развертывания. Автоматическое сканирование выявляет проблемы еще на этапе сборки, предотвращая попадание уязвимых образов в промышленную эксплуатацию.

Мониторинг безопасности во время выполнения отслеживает поведение контейнеров в реальном времени. Неожиданные системные вызовы, попытки доступа к файловой системе или сетевые соединения могут сигнализировать о компрометации.

Сетевые политики и изоляция

Сетевая безопасность в контейнерных средах требует явного определения разрешенных коммуникаций между сервисами.

Микросегментация ограничивает радиус поражения в случае компрометации одного из сервисов. Каждый сервис должен иметь доступ только к тем ресурсам, которые ему действительно необходимы.

Шифрование трафика обязательно для всех коммуникаций между сервисами в промышленных средах. Решения служебной сети упрощают внедрение взаимного шифрования между сервисами.

Фильтрация внешнего трафика предотвращает нежелательные исходящие соединения. Контейнеры не должны иметь возможность обращаться к произвольным внешним ресурсам.

Логирование и наблюдаемость

Эффективная наблюдаемость — основа успешной эксплуатации контейнеров в продакшн. Без понимания того, что происходит внутри контейнеров, диагностика проблем превращается в гадание на кофейной гуще.

Структурированное логирование превращает логи из неструктурированного текста в данные, пригодные для автоматического анализа. Формат JSON обеспечивает единообразие и упрощает обработку в системах централизованного логирования.

Распределенная трассировка особенно важна в архитектурах микросервисов, где один пользовательский запрос может затрагивать десятки различных сервисов. Идентификатор трассировки позволяет проследить весь путь запроса через систему.

Сбор метрик должен покрывать не только инфраструктурные показатели, но и бизнес-метрики. Количество обработанных заказов, время отклика API, частота ошибок — эти метрики часто важнее технических показателей загрузки процессора.

Централизованное логирование

В контейнерных средах логи нельзя хранить локально — контейнеры эфемерны по своей природе. Централизованная система логирования становится критически важным компонентом инфраструктуры.

Отправка логов должна быть устойчивой к временным сбоям сети. Буферизация логов на узлах предотвращает потерю данных при проблемах с центральной системой.

Политики хранения логов балансируют между стоимостью хранения и необходимостью исторических данных для анализа. Быстрое хранилище для недавних логов, теплое хранилище для данных среднего возраста и холодное хранилище для архивных записей.

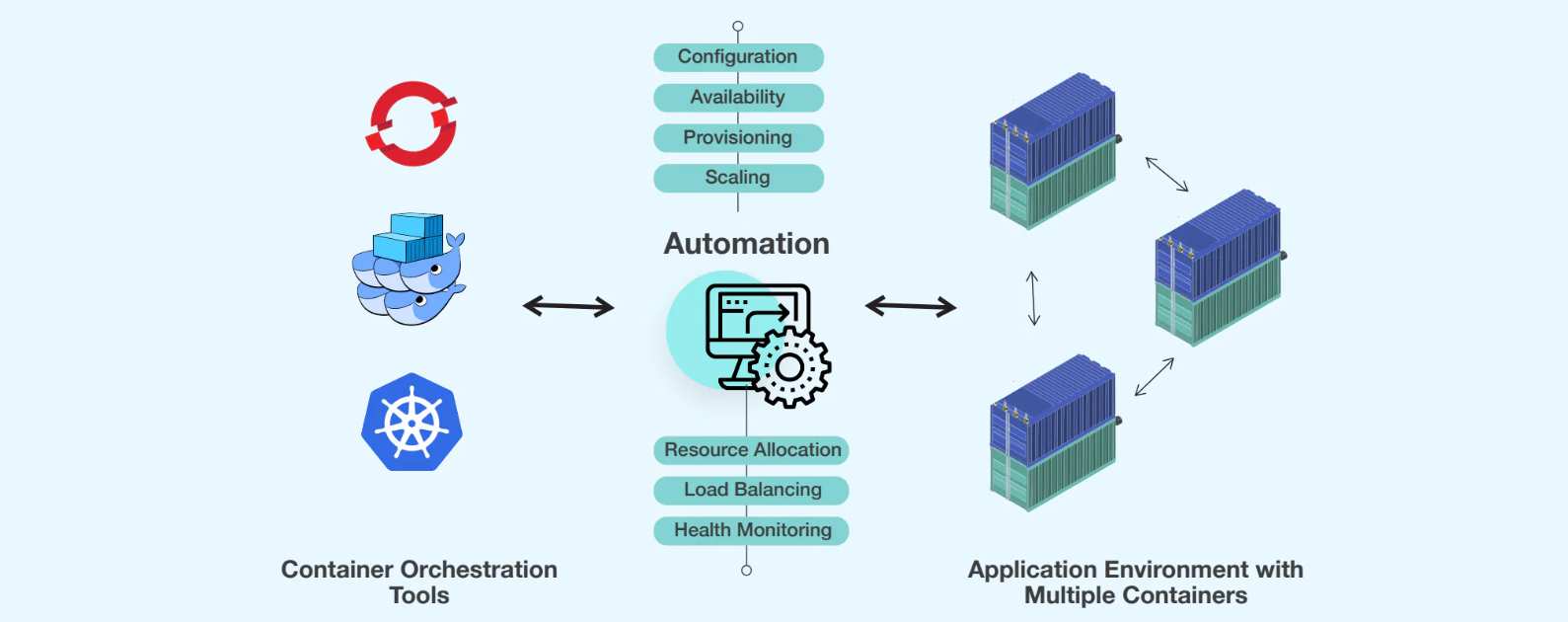

Оркестрация и автоматическое масштабирование

Готовые к промышленной эксплуатации контейнерные развертывания требуют сложной оркестрации для обеспечения высокой доступности и автоматического масштабирования.

Постепенные обновления позволяют обновлять приложения без простоя, но требуют тщательного планирования. Обратная совместимость между версиями становится критически важной при постепенном обновлении сервисов.

Паттерны автоматического отключения предотвращают каскадные отказы в архитектурах микросервисов. Когда один сервис начинает отвечать медленно или с ошибками, зависимые сервисы должны временно прекратить к нему обращения.

Горизонтальное автомасштабирование автоматически изменяет количество экземпляров на основе метрик нагрузки. Но настройка автомасштабирования требует глубокого понимания поведения приложения под нагрузкой.

Планирование мощностей и квоты ресурсов

Эффективное планирование ресурсов предотвращает как недоиспользование инфраструктуры, так и нехватку ресурсов в пиковые нагрузки.

Квоты ресурсов на уровне пространства имен предотвращают монополизацию ресурсов отдельными приложениями или командами. Квоты должны учитывать не только текущее потребление, но и планы развития проектов.

Автомасштабирование кластера автоматически добавляет или удаляет узлы кластера в зависимости от общей нагрузки. Но важно учитывать время запуска новых узлов при планировании политик масштабирования.

Чеклист для проверки готовности контейнера к развертыванию в продакшн

Подготовка образов:

- Используется минимальный базовый образ (Alpine/distroless)

- Приложение запускается от непривилегированного пользователя

- Настроены health checks (liveness и readiness)

- Реализовано graceful shutdown при получении SIGTERM

Ресурсы и безопасность:

- Установлены лимиты памяти и CPU для каждого контейнера

- Проведено сканирование образов на уязвимости

- Настроены сетевые политики между сервисами

- Конфигурация вынесена в переменные окружения

Мониторинг и логирование:

- Настроено централизованное логирование

- Логи структурированы (JSON формат)

- Собираются метрики приложения и инфраструктуры

- Настроена распределенная трассировка для микросервисов

Эксплуатация:

- Проверена стратегия rolling updates

- Настроено автоматическое масштабирование

- Определены квоты ресурсов на namespace

- Реализованы circuit breaker паттерны для внешних зависимостей