Мониторинг безопасности серверов: SIEM и IDS системы

В два часа ночи срабатывает алерт: на сервере зафиксирована подозрительная активность. Кто-то пытается получить доступ к административным учетным записям, используя словарные атаки. Через полчаса — новое уведомление: обнаружена попытка эксплуатации уязвимости в веб-приложении. Еще через час — подозрительный исходящий трафик на неизвестные IP-адреса.

Совпадение? Вряд ли. Скорее всего, это координированная атака, которая развивается по заранее продуманному сценарию. Проблема в том, что без специализированных систем безопасности каждое из этих событий выглядит как изолированный инцидент. Администратор может отреагировать на первый алерт, пропустить второй как ложное срабатывание и не заметить третий в потоке обычных уведомлений.

Именно здесь мониторинг безопасности сервера переходит от простого сбора логов к интеллектуальному анализу угроз. Современные киберпреступники не работают грубо — они используют изощренные многоэтапные атаки, которые могут растягиваться на недели и месяцы. Обнаружить такие угрозы можно только при комплексном подходе к анализу всех событий безопасности.

Особенно важно это для корпоративной инфраструктуры, где даже базовый офисный сервер может стать точкой входа для атакующих. Компрометация одного сервера часто становится первым шагом к получению доступа ко всей сети предприятия.

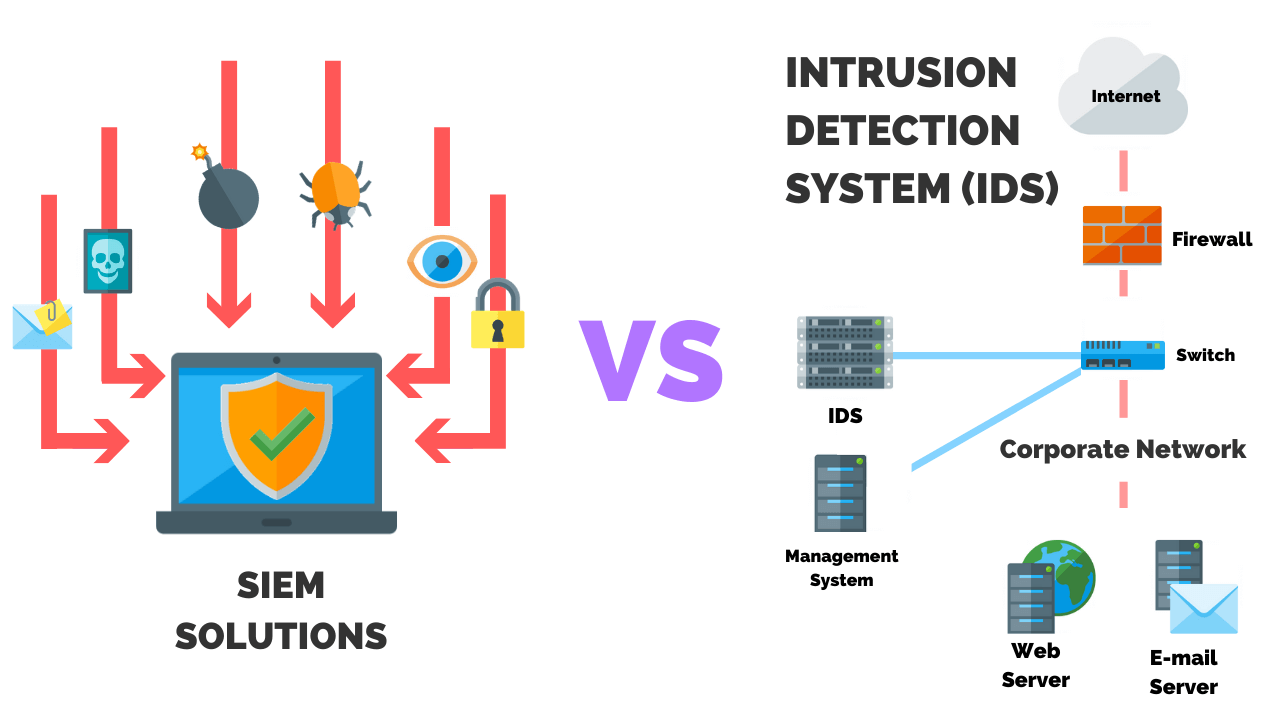

SIEM и IDS: два стража одной крепости

Security Information and Event Management (SIEM) и Intrusion Detection Systems (IDS) — два краеугольных камня современной системы защиты информации. Хотя они решают схожие задачи, подходы к обеспечению безопасности у них принципиально разные.

IDS: сторожевой пес сети

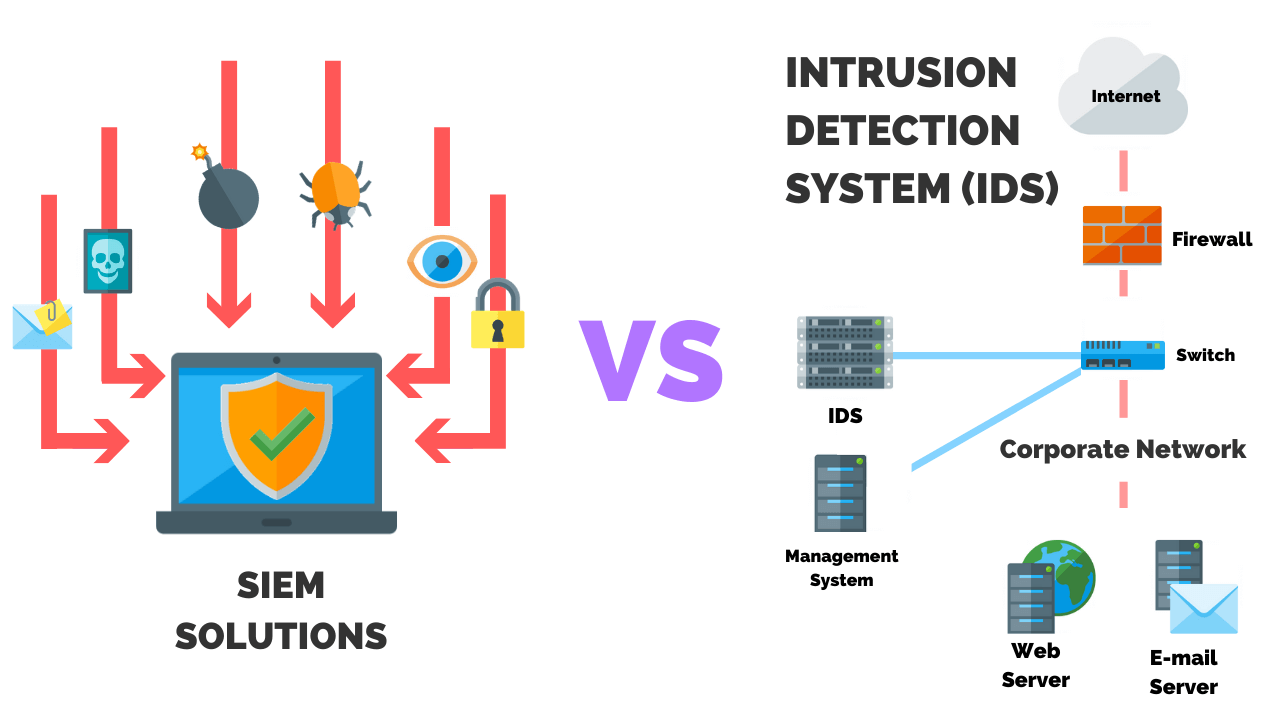

Системы обнаружения вторжений работают как высокочувствительные сенсоры, которые анализируют сетевой трафик и активность на серверах в реальном времени. Их главная задача — максимально быстро обнаружить подозрительную активность и предупредить о потенциальной угрозе.

Network-based IDS (NIDS) анализируют сетевой трафик, проходящий через определенные сегменты сети. Они могут обнаружить попытки сканирования портов, эксплуатацию сетевых уязвимостей, аномальные паттерны трафика и другие сетевые атаки. Преимущество NIDS — способность мониторить весь сетевой трафик централизованно, но они могут пропустить атаки, использующие зашифрованные каналы.

Host-based IDS (HIDS) устанавливаются непосредственно на серверы и мониторят локальную активность: изменения в файловой системе, запуск процессов, системные вызовы, попытки несанкционированного доступа. HIDS обеспечивают глубокую видимость в активность конкретного сервера, но требуют установки агентов на каждую систему.

Сигнатурное обнаружение основано на базе данных известных паттернов атак. Когда IDS обнаруживает активность, соответствующую одной из сигнатур, система генерирует алерт. Этот подход эффективен против известных угроз, но бесполезен против новых типов атак.

Поведенческое обнаружение анализирует отклонения от нормального поведения системы. Система изучает обычные паттерны активности и сигнализирует о значительных отклонениях. Такой подход может выявлять неизвестные угрозы, но часто генерирует больше ложных срабатываний.

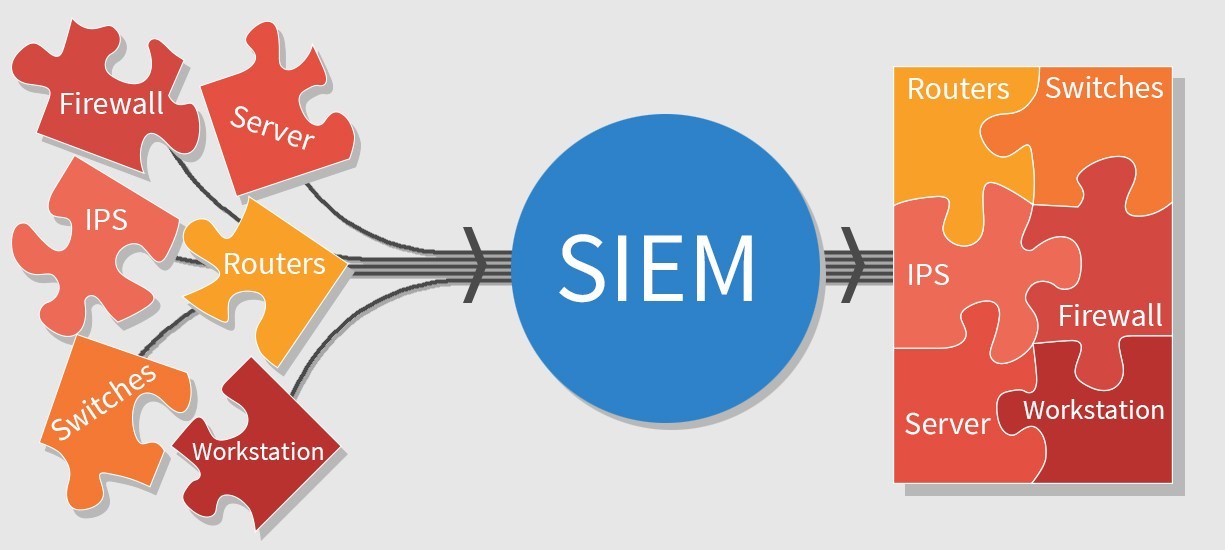

SIEM: мозговой центр безопасности

siem для серверов работает на более высоком уровне абстракции, собирая и анализируя события безопасности из множества источников. Если IDS — это органы чувств системы безопасности, то SIEM — ее интеллект, способный связывать разрозненные события в единую картину угроз.

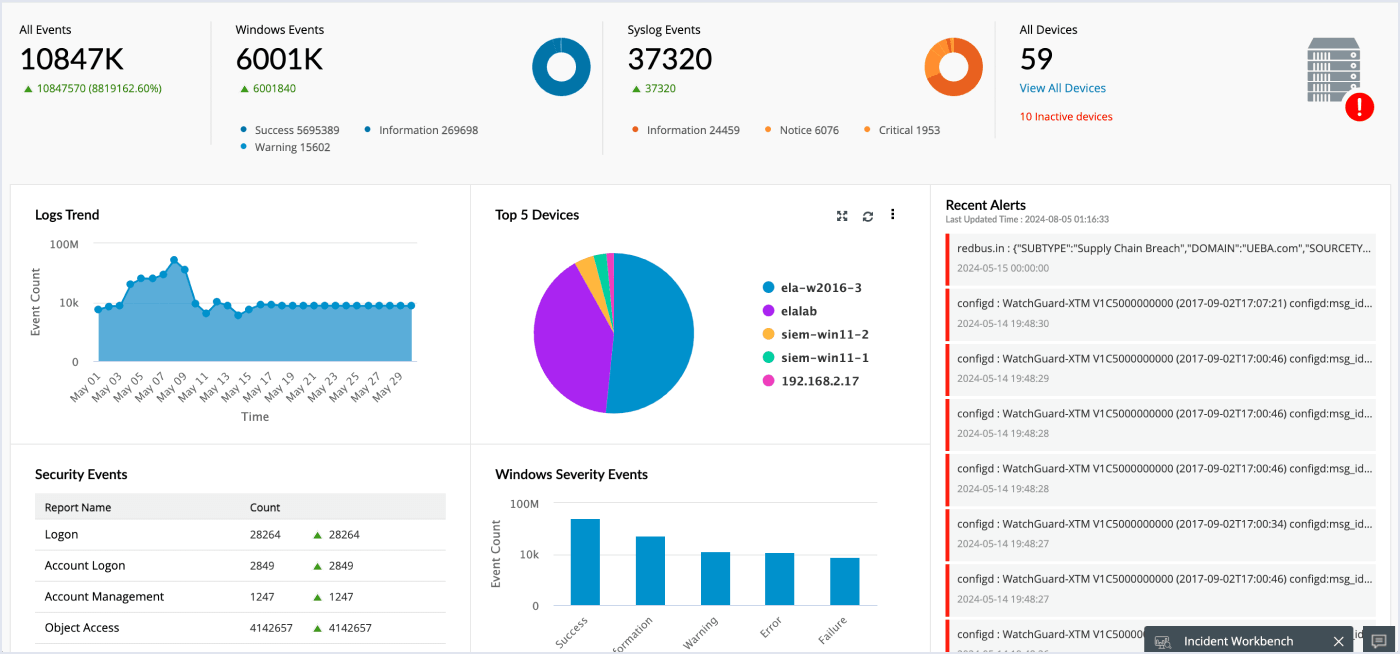

Централизованный сбор логов позволяет SIEM агрегировать информацию от серверов, сетевого оборудования, систем безопасности, приложений и других источников. Все события нормализуются в единый формат и сохраняются в централизованном хранилище для анализа.

Корреляция событий — ключевая функция SIEM систем. Правила корреляции связывают разрозненные события в цепочки, которые могут указывать на сложные атаки. Например, неудачная попытка входа в систему, за которой следует успешная авторизация с другого IP-адреса, может указывать на компрометацию учетной записи.

Real-time анализ обеспечивает немедленное реагирование на критические угрозы. SIEM может автоматически блокировать подозрительные IP-адреса, отключать скомпрометированные учетные записи или инициировать другие защитные меры.

Различия между обнаружением и предотвращением

Важно понимать разницу между системами обнаружения (IDS) и предотвращения (IPS) вторжений. IDS работают в пассивном режиме, анализируя копии сетевого трафика и уведомляя о подозрительной активности. IPS активно вмешиваются в трафик, блокируя подозрительные соединения в реальном времени.

Преимущества пассивного мониторинга

IDS системы не влияют на производительность сети, поскольку анализируют копии трафика, а не сам трафик. Это особенно важно для высоконагруженных серверов, где любая дополнительная латентность может быть критичной.

Полная видимость — еще одно преимущество IDS. Система может анализировать весь трафик, включая уже завершенные атаки, что помогает в ретроспективном анализе инцидентов и улучшении правил обнаружения.

Отсутствие single point of failure делает IDS более надежными. Если система обнаружения выходит из строя, это не влияет на работу защищаемой инфраструктуры.

Активная защита с IPS

Intrusion Prevention Systems размещаются непосредственно в пути сетевого трафика и могут мгновенно блокировать подозрительную активность. Это обеспечивает немедленную защиту, но создает потенциальную точку отказа в сетевой инфраструктуре.

Автоматическое реагирование IPS может остановить атаку на ранней стадии, не дожидаясь вмешательства человека. Особенно это эффективно против автоматизированных атак и сканирования уязвимостей.

Риск ложных блокировок — главная проблема IPS систем. Неправильно настроенные правила могут заблокировать легитимный трафик, что приведет к нарушению работы сервисов.

Интеграция и автоматизация

Современные системы безопасности наиболее эффективны в составе интегрированной экосистемы, где различные компоненты дополняют друг друга и обмениваются информацией об угрозах.

Threat Intelligence Integration

Внешние источники информации об угрозах обогащают локальный анализ контекстом о глобальных киберугрозах. Репутационные базы IP-адресов, списки известных вредоносных доменов, сигнатуры новых атак — все это помогает системам безопасности быстрее идентифицировать угрозы.

Автоматическое обновление правил обнаружения позволяет системам адаптироваться к новым угрозам без вмешательства администраторов. Когда исследователи безопасности обнаруживают новый тип атаки, соответствующие правила могут быть автоматически загружены и активированы во всех подключенных системах.

Machine Learning алгоритмы анализируют паттерны в данных об угрозах и могут предсказывать новые типы атак на основе существующих трендов. Это особенно эффективно против целевых атак, которые адаптируются под конкретную инфраструктуру.

Security Orchestration и автоматизация

SOAR (Security Orchestration, Automation and Response) платформы автоматизируют рутинные задачи реагирования на инциденты. Когда SIEM обнаруживает подозрительную активность, SOAR может автоматически собрать дополнительную информацию, заблокировать угрозу и уведомить ответственных сотрудников.

Playbooks — автоматизированные сценарии реагирования на различные типы инцидентов. Например, при обнаружении вредоносного ПО система может автоматически изолировать зараженный сервер, собрать форензические данные и инициировать процедуру восстановления.

Интеграция с системами управления инфраструктурой позволяет автоматически применять защитные меры на уровне сети и серверов. Подозрительные IP-адреса могут быть автоматически заблокированы на файрволах, а скомпрометированные сервисы — остановлены.

Вызовы современного мониторинга безопасности

Объемы данных в современных SIEM системах растут экспоненциально. Крупные организации могут генерировать терабайты логов безопасности ежедневно, и обработка таких объемов требует соответствующей инфраструктуры и алгоритмов.

Проблема сигнал/шум

Ложные срабатывания — проклятье любой системы безопасности. Слишком чувствительные настройки приводят к avalanche алертов, большинство из которых оказываются ложными. Аналитики начинают игнорировать уведомления, и реальные угрозы могут остаться незамеченными.

Тюнинг правил обнаружения — постоянный процесс балансирования между чувствительностью и специфичностью. Правила должны быть достаточно чувствительными, чтобы обнаружить реальные угрозы, но не настолько, чтобы генерировать множество ложных срабатываний.

Контекстная фильтрация помогает снизить количество ложных срабатываний за счет учета дополнительной информации о событии. Например, попытка входа в систему в нерабочее время может быть нормальной для администратора, но подозрительной для обычного пользователя.

Эволюция угроз

Attackers постоянно совершенствуют свои методы, адаптируясь к существующим средствам защиты. Living off the land атаки используют легитимные системные утилиты для вредоносных целей, что затрудняет их обнаружение традиционными методами.

Fileless malware работает исключительно в памяти, не оставляя следов на диске. Такие угрозы сложно обнаружить с помощью традиционных антивирусных решений и требуют специализированных методов мониторинга.

Zero-day exploits используют ранее неизвестные уязвимости, против которых еще не существует сигнатур обнаружения. Защита от таких угроз требует поведенческого анализа и машинного обучения.

Кадровые вызовы

Дефицит экспертов по кибербезопасности — глобальная проблема. Настройка и поддержка сложных SIEM и IDS систем требует высококвалифицированных специалистов, которых на рынке катастрофически не хватает.

Автоматизация становится необходимостью не только для повышения эффективности, но и для компенсации нехватки человеческих ресурсов. Системы должны самостоятельно выполнять рутинные задачи и предоставлять аналитикам уже обработанную информацию для принятия решений.

Continuous learning — как для людей, так и для систем — критически важен в быстро меняющемся ландшафте угроз. Команды безопасности должны постоянно обновлять свои знания, а системы — адаптироваться к новым типам атак.

Практические рекомендации по внедрению

Начинать внедрение систем мониторинга безопасности стоит с аудита существующей инфраструктуры и определения приоритетных активов для защиты. Не все серверы одинаково критичны, и ресурсы мониторинга следует распределять соответственно.

Поэтапное развертывание позволяет постепенно наращивать возможности системы безопасности и избежать overwhelming команды алертами от неоттюненной системы. Начните с мониторинга критически важных серверов и постепенно расширяйте охват.

Интеграция с существующими системами мониторинга обеспечивает целостную картину состояния инфраструктуры. События безопасности должны рассматриваться в контексте общего состояния системы — проблемы производительности могут быть признаком атаки.

Регулярное тестирование систем безопасности помогает убедиться в их эффективности. Pentesting, red team exercises и другие формы тестирования выявляют слепые зоны и помогают улучшить настройки систем обнаружения.