Настройка RDP-сервера на Windows: службы удаленных рабочих столов

По умолчанию Windows держит RDP-доступ на замке — и это разумное решение со стороны Microsoft. Открытый порт 3389 без должной защиты превращается в приманку для ботов, сканирующих интернет в поисках легкой добычи. Но когда нужно настроить удаленный доступ для команды или администрирования серверов, приходится включать эту функцию вручную. Разберемся, как сделать это правильно и не получить головную боль с безопасностью.

Включение RDP: три способа на выбор

Самый очевидный путь — через графический интерфейс. Открываете «Параметры системы» → «Удаленный рабочий стол» и переключаете тумблер. Windows тут же спросит, хотите ли вы оставить компьютер активным для подключений, и предложит настроить исключения в брандмауэре. Для домашней машины или тестового сервера этого достаточно.

Но если вы настраиваете десятки серверов или нужна автоматизация, PowerShell — ваш друг:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -Name "fDenyTSConnections" -Value 0

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Две строки, и RDP-сервер готов принимать подключения. Скрипт можно завернуть в групповую политику или запустить удаленно через WinRM на всех машинах в домене.

Третий вариант — через Group Policy, если у вас Active Directory. Создаете политику, включаете параметр «Allow users to connect remotely by using Remote Desktop Services», применяете к нужным компьютерам. Централизованное управление без ручного лазания по каждому серверу.

Два подключения или сотня? Вопрос лицензирования

Здесь начинается самое интересное. Windows Server из коробки разрешает два одновременных RDP-подключения для администрирования. Это значит, что вы с коллегой можете одновременно зайти на сервер, чтобы что-то настроить или проверить. Но если нужно дать доступ целому отделу бухгалтерии к 1С на терминальном сервере — двух сессий катастрофически мало.

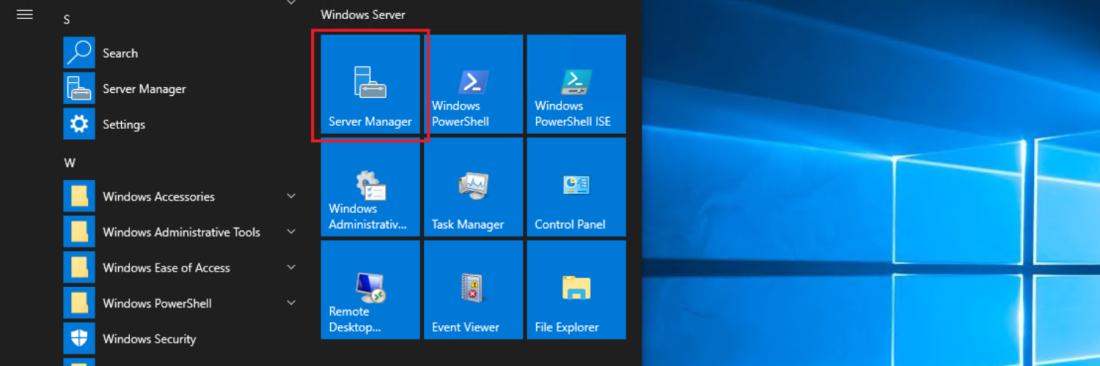

Для мультипользовательской работы устанавливается роль Remote Desktop Session Host (RDSH). Это превращает Windows Server в полноценный терминальный сервер, способный обслуживать десятки и сотни пользователей одновременно. Устанавливается через Server Manager → Add Roles → Remote Desktop Services.

Но тут появляется нюанс с лицензиями RDS CAL (Remote Desktop Services Client Access License). Каждому пользователю или устройству, подключающемуся к RDSH, нужна своя лицензия. Забыли купить CAL? Через 120 дней льготного периода сервер перестанет принимать новые подключения. Лицензионный сервер настраивается отдельно, и его нужно правильно активировать через Microsoft Licensing Portal.

Для небольших компаний это может быть избыточно по стоимости. Тогда есть альтернативные решения вроде VPN + обычных RDP-подключений к рабочим станциям или использование облачных виртуальных рабочих столов типа Azure Virtual Desktop.

RDP Wrapper: хак для домашних систем

Программа RDP Wrapper Library появилась как community-проект для тех, кому нужно несколько одновременных RDP-сессий на Windows Pro или Home без покупки Server-редакции. Она подменяет системную библиотеку termsrv.dll и снимает искусственные ограничения.

Установка простая: скачиваете архив, запускаете install.bat с правами администратора, проверяете работу через RDPConf.exe. Если всё зеленое — можете подключаться с нескольких устройств одновременно.

Но есть подвох. Microsoft регулярно обновляет Windows, и каждое крупное обновление может сломать работу Wrapper. Сообщество выпускает патчи, но с задержкой. Для продакшн-серверов это неприемлемый риск — представьте, что после очередного патча вся удаленная команда теряет доступ к системе.

Поэтому RDP Wrapper хорош для домашней лаборатории или тестового окружения, но не для корпоративной инфраструктуры. Там всё же лучше использовать официальные решения.

Безопасность: что настроить обязательно

Открытый RDP без защиты — это как оставить дверь офиса нараспашку с табличкой «Заходите, всё бесплатно». Первое, что нужно сделать после включения службы — настроить Network Level Authentication. NLA требует аутентификацию до установки полноценной RDP-сессии, экономя ресурсы сервера и предотвращая атаки перебора.

Включается через PowerShell:

Следующий шаг — сменить стандартный порт 3389. Да, это security through obscurity, но отсекает 99% сканеров ботнетов. Порт меняется в реестре, после чего нужно настроить исключение в файрволе для нового порта.

SSL/TLS сертификаты для шифрования трафика — еще один must-have. По умолчанию RDP использует самоподписанный сертификат, который браузеры и клиенты ругают предупреждениями. Установите нормальный сертификат от доверенного CA или используйте Let's Encrypt для публичных серверов.

Для корпоративных сетей рекомендуется настроить RD Gateway — специальный шлюз, который оборачивает RDP-трафик в HTTPS и пропускает подключения через единую точку входа. Это упрощает управление доступом, позволяет использовать двухфакторную аутентификацию и убирает необходимость пробрасывать порт 3389 наружу.

Практические фишки для работы

RDP-клиент Windows (mstsc.exe) умеет сохранять настройки подключения в .rdp файлах. Создали один раз конфигурацию с нужным разрешением экрана, перенаправлением принтеров и буфера обмена — сохранили в файл. Теперь двойной клик, ввод пароля, и вы на сервере. Файлы можно распространять по команде, чтобы все подключались с одинаковыми настройками.

Протокол RDP поддерживает виртуальные каналы, которые передают не только картинку и ввод с клавиатуры. Вы можете перенаправить локальные диски, принтеры, USB-устройства, звук и даже веб-камеру в удаленную сессию. Это превращает терминальный сервер в почти полноценную рабочую станцию.

Для управления активными сессиями используйте утилиты qwinsta и rwinsta:

qwinsta /server:servername # показать активные сессии

rwinsta /server:servername SessionID # отключить зависшую сессию

Это спасает, когда кто-то забыл выйти из сессии, и она висит, занимая лицензию.

Типичные проблемы и их решение

«Удаленный компьютер требует проверку подлинности на уровне сети» — классика. Это значит, что на сервере включена NLA, а ваш клиент либо старый, либо не в домене. Обновите клиент или временно отключите NLA на сервере (хотя это плохая идея для безопасности).

«Превышено максимальное число подключений» — у вас Windows без RDSH или закончились RDS CAL. Проверьте активные сессии через qwinsta и отключите зависшие.

Медленная работа RDP может быть связана с антивирусами, которые сканируют каждый пакет в реальном времени. Добавьте процесс termsrv.exe в исключения или настройте антивирус на менее агрессивную проверку RDP-трафика.

Если нужно подключиться к серверу, который выключен — используйте Wake-on-LAN для удаленного включения. Настраивается в BIOS и требует, чтобы сетевая карта оставалась под питанием в выключенном состоянии.

Альтернативы и дополнительные инструменты

Помимо стандартного mstsc.exe существуют сторонние RDP-клиенты с расширенным функционалом. Remote Desktop Manager, mRemoteNG, Royal TS — все они умеют управлять множеством подключений, хранить учетные данные в зашифрованном виде и автоматизировать рутинные задачи.

Для Linux и macOS есть Microsoft Remote Desktop из официальных репозиториев. Работает стабильно, поддерживает все основные функции протокола.

Если нужна максимальная безопасность, рассмотрите использование VPN-туннеля перед RDP-подключением. Это добавляет еще один уровень шифрования и аутентификации, хотя усложняет настройку для конечных пользователей.

Настройка RDP-сервера — задача не на пять минут, если делать её правильно. Но потратив время на грамотную конфигурацию безопасности и лицензирования, вы получаете надежный инструмент для удаленной работы, который не превратится в головную боль через месяц использования. Главное — не забывать обновлять систему и следить за логами подключений, чтобы вовремя заметить подозрительную активность.